阅读之前

请确保你拥有一定的动手能力。基于已经能够开启服务器的思考,下文将默认读者会使用 Python3,会使用 terminal。

前置条件

%SAVE%

├── LevelMeta.sav

�├── Level.sav

├── LocalData.sav

├── Players

│ ├── 00000000000000000000000000000001.sav

│ ├── PLAYER_B_GUID.sav

│ └── PLAYER_C_GUID.sav

└── WorldOption.sav

版本信息(时效性)

修改过程

服务器存档提取

首先确保你的服务器已经开启完成,将 %SAVE% 完整的复制到服务器存档处。

原房主登入游戏,应该存在需要新建用户的情况,此时新建用户,随意进行一些操作后退出。

此时,应该在 %SAVE%/Players 文件夹下多出一个新的文件,这个 GUID 是每个 STEAM 用户特定的,我们用 0D000721000000000000000000000001.sav 表示

%SAVE%

├── LevelMeta.sav

├── Level.sav

├── LocalData.sav

├── Players

│ ├── 00000000000000000000000000000001.sav

│ ├── PLAYER_B_GUID.sav

│ ├── 0D000721000000000000000000000001.sav

│ └── PLAYER_C_GUID.sav

└── WorldOption.sav

此时,0d000721000000000000000000000001 即为原房主的 GUID

关闭服务器,确保你已经对 %SAVE% 文件夹进行了备份

脚本运行

git clone https://github.com/MuelNova/Palworld-Save-Patcher.git

cd Palworld-Save-Patcher

python script.py fix-host %SAVE% %GUID%

重新开启服务器

此时原房主进来应该已经有东西了,但是名称和工会不再存在。需要加入好友的服务器才可以。这也是一个小缺陷(因为这些内容存在 BYTE 里,使用 uesave 不太方便弄)

这部分不感兴趣的人可以不看了

存档文件分析

在 %applocaldadta%\Pal\Saved\SavedGame\<STEAM_ID>\<WORLD_ID> 下

LocalData.sav

保存了地图,与用户无关。可以直接拷贝去其他存档省去开图的过程。

Level.sav

关键文件,保存了所有的资源及其所有者以及地图事件等信息

Player/xxxxxx.sav

玩家文件

.sav 文件

目前还只知道修改方法,而不知道原理,可以看 Converting PalWorld saves to JSON and back (github.com) 这个 gist。

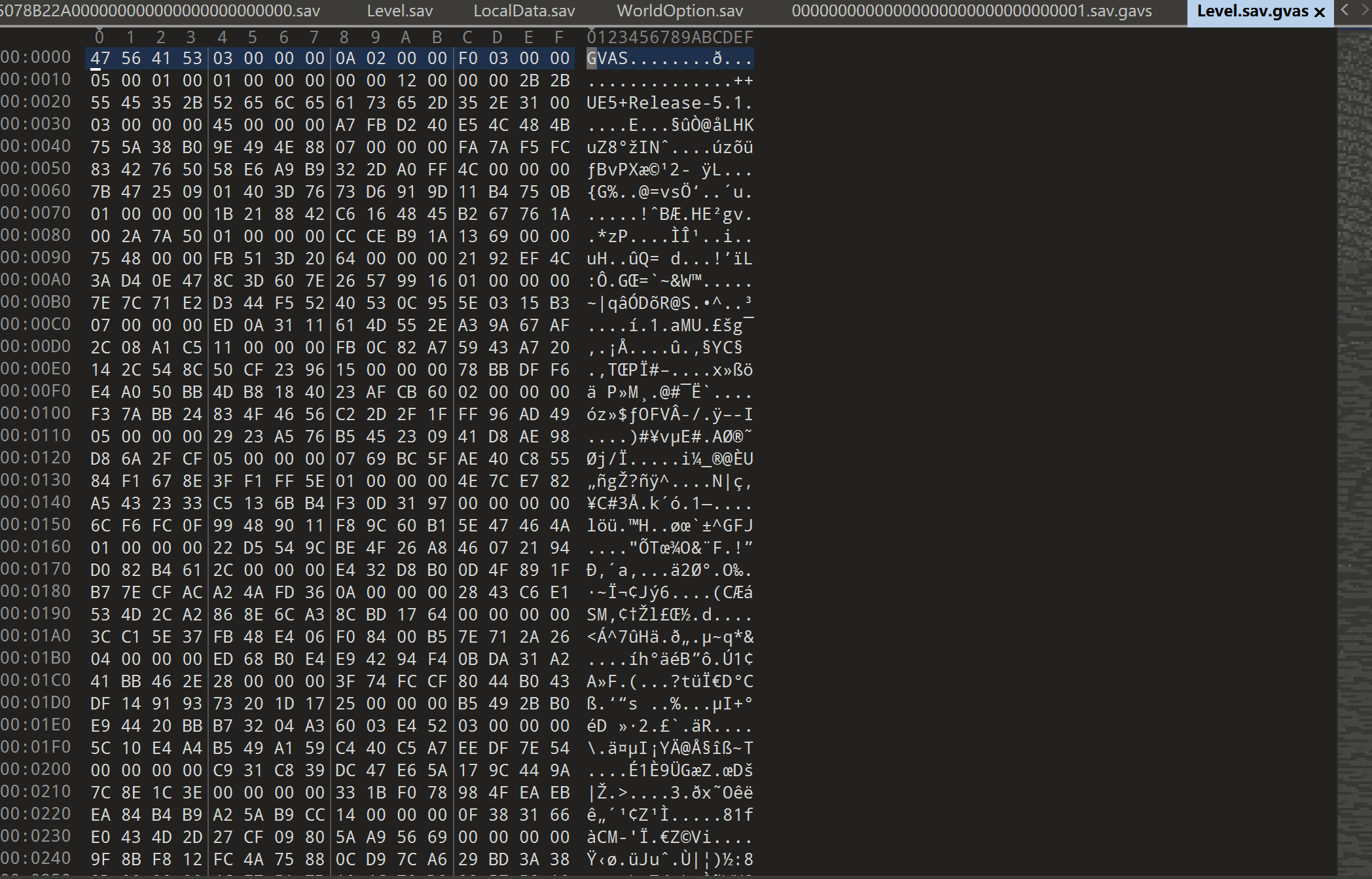

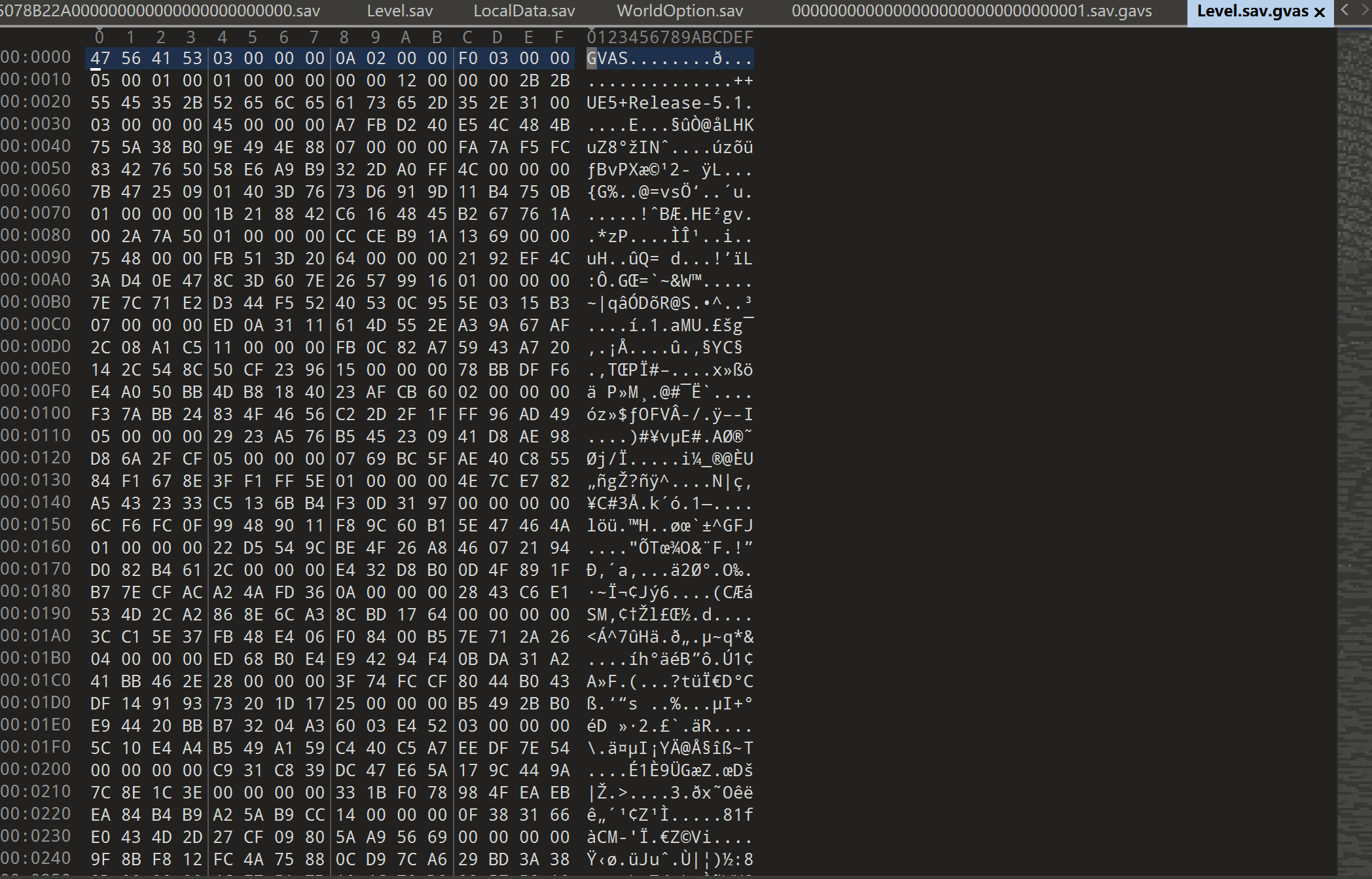

首先对于一个 .sav 文件,它并不是一个标准的 UE .sav 文件头,而是一个经过 zlib 压缩(或者二次压缩)的文件。

[0:4] 为未压缩大小

[4:8] 为压缩后大小

[8:11] 为一个固定的 magicNumber "PlZ"

[11] 为一个 type,可能为以下值: 0x30, 0x31, 0x32。其中 0x30 还没有使用。而 0x31 为一次 zlib 压缩,0x32 为两次 zlib 压缩

[12:] 即为压缩后的数据

解压缩后即为一个 GVAS 文件,可以直接使用 trumank/uesave-rs: Rust library to read and write Unreal Engine save files (github.com) 等来转换为 json 文件

uesave to-json --input <GUID>.sav.gvas --output <GUID>.sav.json